Антивирусная защита в VMware Horizon Antivirus

Антивирусная защита в VMware Horizon Antivirus

Описание внедренного VMware Horizon

В статье про VMware Horizon мы знакомили Вас с решением VMware для VDI.

За последние месяцы многие компании внедрили, либо приступили к внедрению VMware Horizon в своих инфраструктурах.

В нашей тестовой лаборатории мы также развернули VMware Horizon.

У нас получилось примерно следующее: 1 сервер ESXi с локальным хранилищем, на котором развернута инфраструктура Horizon, а именно:

- 1 сервер Horizon Connection Server;

- 6 виртуальных десктопов.

А также сервер ESXi с AD/DNS и сервером vCenter Server.

Так как оба сервера со своими отдельными хранилищами, включать в кластер их не нужно, но подключены они к одному серверу vCenter.

Все 6 десктопов развернуты из золотого образа, то есть у них 1 системный диск и 6 пользовательских.

К каждому из этих десктопов существует доступ по PCoIP через тонкого клиента.

У многих, у нас в том числе, встает вопрос об организации антивирусной защиты данных.

Как организуется антивирусная защита

Как организуется антивирусная защита на физических станциях и почему такой подход плох для виртуальных станций?

На физических станциях антивирусная защита будет организовываться следующим образом:

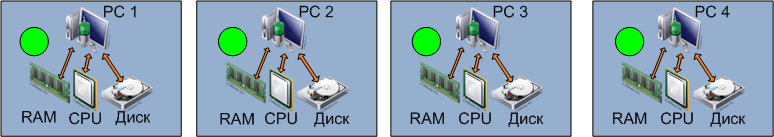

Рис.1 Организация антивирусной защиты в физической среде

Antivirus

Antivirus на каждой рабочей станции будет обращаться к ресурсам своего ПК (CPU, RAM, Disk).

Зеленые индикаторы означают, что с подобной архитектурой мы не будем испытывать никаких проблем.

Так как антивирусы между собой ничего не делят, то и борьбы за ресурсы не будет.

При сканировании системы по запросу, а также в фоновом режиме даже в одно и то же время, на всех рабочих станциях нагрузка будет распределена параллельно.

Но если взять и перевести эти станции с локальными антивирусами в VDI инфраструктуру, все поменяется.

Дело в том, что на одном сервере (гипервизоре) будет располагаться большое количество этих рабочих станций (уже в виде ВМ).

В среднем, это более 50 ВМ на один сервер ESXi.

У этих ВМ будет один и тот же пул ресурсов, так как CPU и RAM ВМ будут брать с самого сервера ESXi, а также обращаться к СХД за своими файлами. СХД может находиться как удаленно, так и локально, но в любом случае, большое количество ВМ будет лежать на одних и тех же дисках. Выглядеть подобная архитектура будет следующим образом:

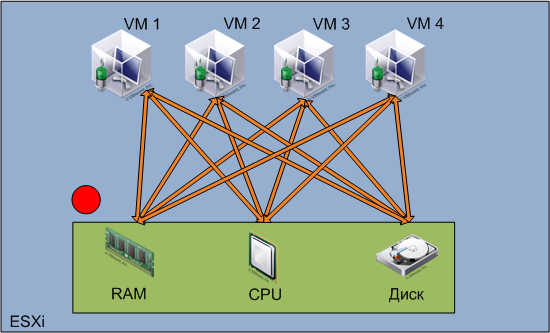

Рис.2 Классическая организация антивирусной защиты в виртуальной среде

Во время обновления антивирусных баз антивирусы будут использовать одни и те же каналы трафика, обращаться к одним и тем же дисковым системам.

Но самое страшное будет происходить во время сканирования системы, будь то сканирование по запросу или фоновое сканирование.

В это время все ВМ на хостах будут обращаться к СХД, чтобы их антивирусы проверили файлы ВМ.

Каждый антивирус будет использовать ресурсы хоста, а также все антивирусы будут хаотично обращаться к СХД, что может привести к перегрузке по операциям ввода-вывода.

Красные индикатору означают, что при данной архитектуре весь пул ресурсов будет испытывать проблемы с нагрузками. Это может грозить как появлением свопа на серверах, так и возникновением задержек получения данных с СХД, как следствие - возникновение задержек в работе сотрудников, причем так как антивирусы работают постоянно, то и рабочие станции будут регулярно тормозить, что приведет к замедлению работы компании.

Так как все антивирусы будут обращаться к одинаковым ресурсам, то память и процессор гипервизоров будут чрезмерно использоваться.

Если предположить, что средний антивирус использует до 50 Мб оперативной памяти во время сканирования системы, то 300 ВМ будут нагружать гипервизоры дополнительно на 15 Гб по памяти.

За счет чего можно оптимизировать

За счет чего можно оптимизировать антивирусную защиту виртуальных станций?

Так как у нас все ВМ с одного сервера ESXi используют одни и те же ресурсы, то и антивирусы на этих ВМ будут использовать одинаковые ресурсы.

А это значит, что можно попробовать сделать так, чтобы антивирусы были не на каждой ВМ, а один централизованный антивирус на сервер, который обеспечит защитой все ВМ на гипервизоре.

VMware довольно давно выпустила продукт VShield EndPoint, позволяющий благодаря технологии EPSec API виртуальным машинам с антивирусным софтом (для простоты назовем ее Security VM, SVM) защищать другие ВМ.

То есть мы тем самым выносим антивирус с гостевых ОС на уровень гипервизора.

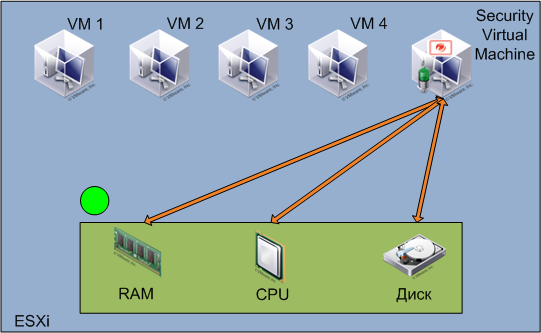

Выглядеть это будет следующим образом:

Рис.3 Организация антивирусной защиты с помощью специализированной ВМ (Security VM – например, Deep Security)

Теперь антивирусные базы у нас будут обновляться лишь на одной ВМ, нашей SVM, в то время как раньше базы обновлялись на всех ВМ.

При сканировании системные ресурсы будут тратиться лишь одной SVM (с определенными ресурсами CPU, RAM), а трафик будет упорядочен и идти только с нее.

То есть получается, что одна ВМ заходит на СХД и начинает сканировать диски пользователей, а фоновое сканирование обеспечивается контролем операций ввода-вывода на нашем СХД.

Зеленый индикатор означает, что нагрузка снижается и наша инфраструктура не испытывает каких-либо проблем.

По такому принципу работает продукт от компании TrendMicro, Deep Security, подробнее про который мы расскажем ниже.

Описание Deep Security

TrendMicro Deep Security – это комплексная платформа безопасности для облачных сред, которая использует технологию EPSec API и полностью интегрируется с решением vShield EndPoint.

Данный продукт как нельзя лучше подходит для VDI инфраструктуры.

Сам модуль с антивирусом – Deep Security Virtual Appliance создан в качестве .ova файла.

У Trendmicro есть свой агент, но если мы используем только компонент Anti-Malware, его можно не устанавливать на защищаемые ВМ.

Речь в данной статье идет о версии 7.5, уже через пару дней должна выйти версия 8.0, в которой агент будет устанавливаться автоматически и будет иметь свой интерфейс управления в самой гостевой ОС, сейчас все управление осуществляется только с консоли Deep Security Manager непосредственно администратором по безопасности.

Антивирус делает все самостоятельно на уровне гипервизора, и пользователь может не узнать, что в файле, который он скачал, был вирус. Файл просто может исчезнуть, на самом деле антивирус либо удалит его, либо отложит в карантин.

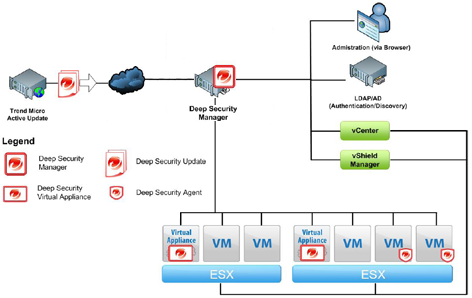

Архитектура Deep Security

Рис.4 Архитектура Deep Security

У самого Deep Security есть 4 основных элемента:

- Deep Security Virtual Appliance;

- Deep Security Filter Driver;

- Deep Security Manager;

- Deep Security Agent.

Deep Security Virtual Appliance – это ВМ, в которой находится сам антивирус, а также дополнительные модули, такие как встроенный firewall и IDS/IPS.

Это и есть та самая Security Virtual Machine.

Эта ВМ должна устанавливаться на каждый гипервизор, так как сканировать чужие ВМ с других гипервизоров она не сможет.

Сам интерфейс у нее выглядит следующим образом:

Рис.5 Интерфейс Deep Security Appliance

Так же как и у ESXi, настроить через саму ВМ, мы мало что сможем, а точнее лишь сетевые настройки, остальное же все настраивается через интерфейс Deep Security Manager.

Основой DSVA является ОС Debian, так что, при наличии определенных знаний Linux, под учетной записью root есть некоторая свобода.

Deep Security Manager– web-интерфейс управления всеми компонентами Deep Security.

Устанавливаться может почти на любой ОС Windows, как на серверной, так и на десктопной.

Также не нужно, чтобы это была ВМ, даже удобнее уставить менеджера на физической машине, главное, чтобы все компоненты сети правильно пинговались по FQDN, особенно ВМ с агентами, ESXi хосты и DeepSecurity Appliance.

Выглядит интерфейс примерно следующим образом:

Рис.6 Интерфейс Deep Security Manager

Также приведу пример защищенной ВМ с установленным агентом:

Рис.7 Окно статуса защищенной ВМ в Deep Security Manager

Deep Security Manager – это всего лишь интерфейс управления.

ВМ с менеджером не нужно быть включенной, когда работает антивирус, достаточно лишь один раз все настроить, далее будет работать лишь Deep Security Appliance.

Вся информация у менеджера хранится в БД, и “умершая” машина с ним не окажет негативного влияния, если БД резервируется.

Deep Security Filter Driver– это драйвер, который устанавливается на ESXi хост посредством менеджера, позволяющий нам использовать Deep Security Appliance на этом хосте.

Понять, что он установлен можно либо проверив, что напротив хоста в консоли менеджера стоит Prepared и версия драйвера:

Рис.8 Установленный Filter Driver, вид из консоли менеджера

Либо с помощью vSphere CLI:

Рис.9 Установленный Filter Driver, вид из консоли VSphere CLI

Deep Security Agent – это сервис, который устанавливается внутри защищаемой ВМ, позволяющий использовать внутренний firewall, а также добавляющий функции Integrity Monitoring и Log Inspection.

Агента можно увидеть в менеджере, либо как в сервисах ВМ, так и в самих установленных программах:

Рис.10 Установленный Агент Deep Security, вид из самой защищенной ВМ

Кроме того, агент дублирует ряд функций безагентской защиты (Firewall и DPI) для того, чтобы при миграции машин на другие хосты не лишить их собственной защиты.

Плюс агент обеспечивает важную задачу - сканирование по рекомендациям (scanning for recommendations), которое дает быструю оценку машин и имеющихся на них брешах.

Каждый модуль у Deep Security лицензируется отдельно, поэтому, скажем, если нам нужен лишь модуль антивирусной защиты Anti-Malware, агента ставить не нужно.

Результаты оптимизации

В таблице ниже можно увидеть разницу между архитектурой антивирусов.

Экономия ресурсов будет рассчитана при учете, что любой антивирус тратит в среднем 50Мб оперативной памяти в спокойном состоянии, когда с десктопом не производится никаких действий.

Мы взяли это все на примере 100 ВМ, исполняющихся на 1 хосте ESXi:

| Название механизма | Deep Security | Классические антивирусы | Экономия ресурсов |

|---|---|---|---|

| RAM и CPU при обновлении антивирусных баз | Ресурсы RAM и CPU тратятся на одну ВМ на каждом хосте. В среднем, использование ресурсов RAM при обновлении у антивируса возрастет на 50Мб, то есть использование памяти у Deep Security увеличится на 50 Мб | Каждая ВМ с антивирусом тратит ресурсы RAM и CPU. В среднем, использование ресурсов RAM при обновлении у антивируса возрастет на 50Мб, то есть использование памяти антивирусов увеличивается на 5 Гб | Deep Security при обновлении использует в 100 раз меньше ресурсов, чем другие антивирусы |

| Диск при обновлении антивирусных баз | Идет обращение к диску лишь у одной ВМ на хосте. В среднем, при обновлении баз, антивирус проводит около 20000 операций ввода-вывода, Deep Security будет данную операцию проводить 1 раз в день | Антивирус на каждой ВМ в момент обновления баз обращается к диску. В среднем, при обновлении баз, антивирус проводит 20000 операций ввода-вывода, антивирусы будут данную операцию проводить на каждой ВМ, то есть около 2 миллионов операций ввода-вывода в день | Deep Security будет проводить в 100 раз меньше операций ввода-вывода, чем другие антивирусы |

| RAM и CPU при полном сканировании/фоновом сканировании | TrendMicro сканирует данные на уровне системы хранения данных, ресурсы операционных систем не потребляет, используются лишь ресурсы на 1 ВМ с антивирусом на каждом хосте. В среднем, использование ресурсов RAM при сканировании у Deep Security составляет до 1Гб на 300 ВМ, то есть использование памяти у Deep Security увеличиться на 300Мб | На каждой ВМ с антивирусом запускается процесс сканирования, который потребляет ресурсы. В среднем, использование RAM у антивируса увеличивается на 100 Мб, то есть использование RAM увеличится на 15 Гб | Классические антивирусы по сравнению с Deep Security будет тратить в 50 раз больше ресурсов |

| Диск при полном сканировании/фоновом сканировании | ВМ с антивирусом будет обращаться к данным всех защищенных ВМ | Каждая ВМ обращается к СХД во время сканирования системы (Мы рассматриваем только тот случай, когда сканирование виртуальных машин случайно разнесено по времени; полное сканирование всех ВМ в установленное время может привести к снижению производительности системы и ее деградации) | Так как антивирус будет обращаться ко всем файлам всех защищенных ВМ, экономии в производительности диска не будет |

Таблица 1. Сравнение механизмов Deep Security и классических антивирусов

Конфигуратор VMware vSphere

Виртуализация серверов

Прайс-Лист

Актуальные статьи

Продление поддержки/подписки VMware Support